Seguem algumas indicações de programas para editar seus arquivos de áudio e vídeo no Linux: Libav, MEncoder, Audacity e Cinelerra – (para ver sobre o

Leia mais

Seguem algumas indicações de programas para editar seus arquivos de áudio e vídeo no Linux: Libav, MEncoder, Audacity e Cinelerra – (para ver sobre o

Leia mais

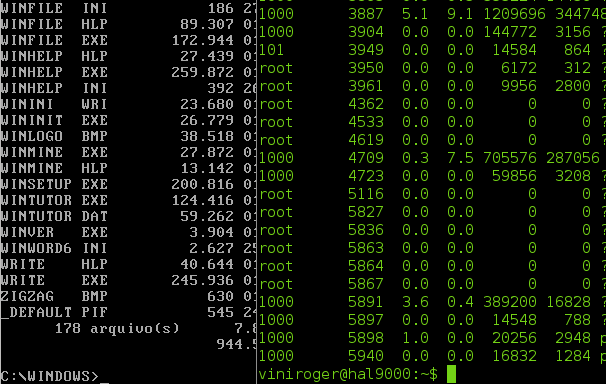

Shell script é uma linguagem de script, ou seja, assim como JavaScript, PHP e Python, é uma linguagem de programação executada do interior de programas

Leia mais

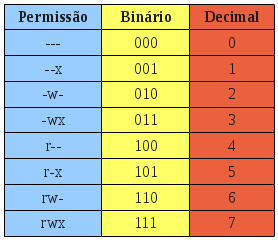

Para que seja possível restringir ou permitir o acesso e o uso de determinados recursos a uma ou mais pessoas, é necessário que cada uma

Leia mais

Os primeiros computadores eram geralmente separados em diversas peças muito grandes. O compartimento de armazenamento e unidade central de processamento foram separados dos dispositivos periféricos

Leia mais

Criptografia é o estudo dos princípios e técnicas pelas quais a informação pode ser transformada da sua forma original para outra ilegível, de forma que

Leia mais

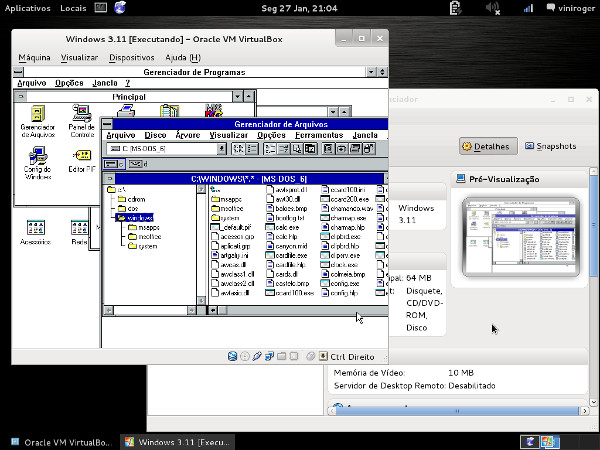

Máquina virtual (ou Virtual Machine, VM) é o nome dado a uma máquina implementada através de software e que executa programas como um computador real,

Leia mais

O que o funcionamento de um computador e uma receita de bolo têm em comum? A resposta para esta pergunta é mais simples do que

Leia mais

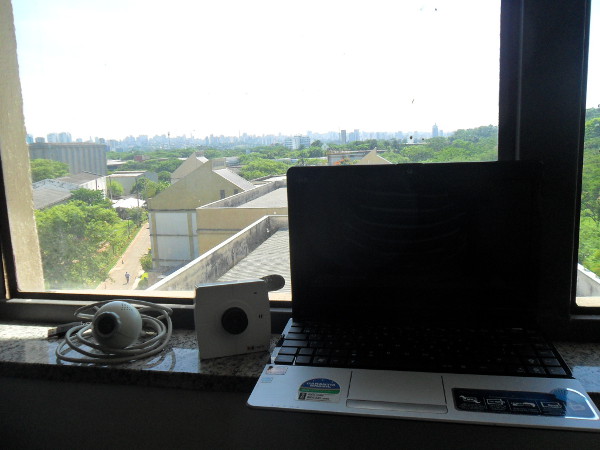

O “time lapse” é um processo cinematográfico em que a frequência de cada foto ou quadro (frame) por segundo de filme é muito menor do

Leia mais

Pelo título, aposto que você pensou “basta utilizar ‘com cópia’ (Cc) ou ‘com cópia oculta’ (CCO)”. Isso pode ser feito através de qualquer e-mail, porém

Leia mais

A nação apache foi um grupo de diversas tribos indígenas que habitaram onde hoje são os EUA e que lutaram bravamente e com muita estratégia

Leia mais